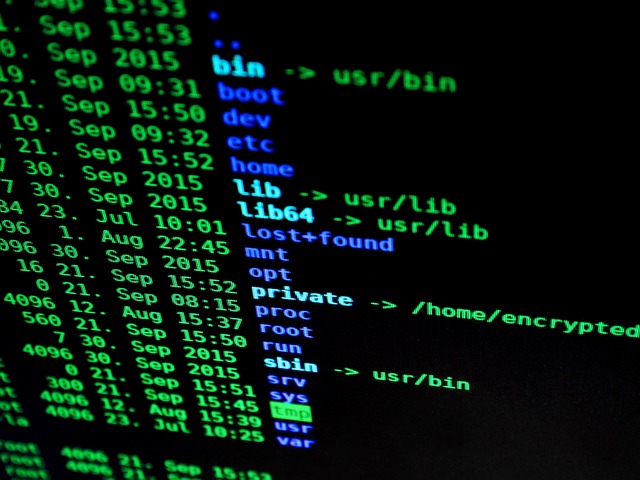

Eine neue Supply-Chain-Angriffstechnik, die von Checkmarx entdeckt wurde, zielt auf die Manipulation von CLI-Befehlen (Command Line Interface) ab. Die Angreifer platzieren bösartige Open-Source-Pakete in öffentlichen Repositories. Diese Pakete enthalten versteckten Schadcode, der beim Installieren von legitimen Abhängigkeiten heimlich ausgeführt wird. Sobald das infizierte Paket installiert ist, können Angreifer beliebige CLI-Kommandos manipulieren und Trojaner in den Befehlsablauf einschleusen. Dies ermöglicht es, Schadcode beim Ausführen alltäglicher Befehle zu starten, wodurch komplette Systeme kompromittiert werden können.

Funktionsweise des Angriffs:

- Manipulierte Pakete in Open-Source-Repositories: Angreifer laden bösartige Pakete in öffentliche Repositories, die von Entwicklern verwendet werden, um Abhängigkeiten zu verwalten. Diese Pakete tarnen sich als nützliche oder notwendige Module für bestehende Projekte.

- Trojanisierung von CLI-Kommandos: Beim Herunterladen und Installieren dieser Pakete schleust der Angreifer unbemerkt bösartigen Code ein. Der Schadcode ist so konzipiert, dass er bei der Ausführung von CLI-Kommandos automatisch aktiviert wird. Entwickler, die davon ausgehen, nur reguläre Befehle auszuführen, setzen unwissentlich den schädlichen Code in Gang.

- Umgehung von Sicherheitsmechanismen: Da der Angriff auf legitime CLI-Kommandos abzielt, bleibt er häufig unentdeckt. Sicherheitsmechanismen, die auf die Erkennung von ungewöhnlichem Verhalten ausgelegt sind, versagen oft, da die Angriffe im Rahmen gewöhnlicher Workflows durchgeführt werden.

- Konsequenzen: Ein kompromittiertes CLI kann dazu führen, dass Angreifer beliebige Befehle auf dem System ausführen, Daten stehlen, die Infrastruktur schädigen oder andere bösartige Aktivitäten starten.

Maßnahmen zur Abwehr:

- Sorgfältige Prüfung von Open-Source-Paketen: Entwickler sollten stets die Herkunft und den Code von Paketen überprüfen, bevor sie diese in ihre Projekte integrieren.

- Einsatz von Paket-Scanning-Tools: Automatisierte Tools, die auf verdächtige Aktivitäten in Open-Source-Paketen achten, sollten in die Entwicklungsumgebung integriert werden.

- Kontinuierliche Überwachung von CLI-Aktivitäten: Sicherheitsüberwachungsmechanismen müssen verstärkt werden, um auch legitime Workflows auf potenzielle Gefahren hin zu überprüfen.

Dieser Angriff verdeutlicht die wachsende Gefahr von Supply-Chain-Attacken im Entwicklungsumfeld und unterstreicht die Notwendigkeit verstärkter Sicherheitsmaßnahmen für Open-Source-Software. Weitere Details zu diesem Angriff finden Sie im Checkmarx-Blog.

Professionelle Hilfe erwünscht?

Sentiguard ist spezialisiert auf Notfallhilfe nach Cyberattacken, IT Sicherheitsbeauftragte und IT Sicherheitskonzepte nach BSI Standard. Haben Sie Fragen und wünschen Sie unverbindliche Beratung, dann melden Sie sich gerne bei uns: