Simulierte Hackerangriffe as a Service

Breach and Attack Simulation

Der Stresstest für Ihre Cyber Abwehrkräfte

- Testet die Detektionsfähigkeit Ihrer XDR, Firewalls und Endpoint Security

- Includiert auch Social Engineering / Phishing Simulation

- Fine Tuning Ihrer Cyber Abwehrfähigkeit

- Simuliert reale Gefahren und Angriffsszenarien

- Schult Ihre Reaktionsfähigkeit und Abwehrfähigkeit

Erprobte Methoden Auf Basis des MITRE ATT&CK Frameworks

Simuliert Ransomware Angriffe, Datenextraktion und Malware Infektion

Kombiniert mit Phishing Simulation

Unentdeckte Bewegung und Ausbreitung im Netzwerk

Der Testlauf für den Erstfall - mit einer Attack und Breach Simulation prüfen wir wie gut Ihre Cyberabwehr funktioniert und geben wertvolle Hinweise zur Verbesserung

Professionelles Reporting und eindeutige Ergebnisse

Schaffen Sie Fakten - wir erzielen die gleichen Lerneffekte wie echte Hackerangriffe - nur ohne Schaden

- Realistische Angriffe und Bewegung in Ihrem Netzwerken

- Testen Sie so, ob Sie überhaupt Hackerangriffe bemerken

- Simulierte Viren, File Verschlüsselung und Diebstahl von Geschäftsgeheimnissen Szenarien

- Simulierte Social Engineering Attacken auf Ihre Entscheidungsträger

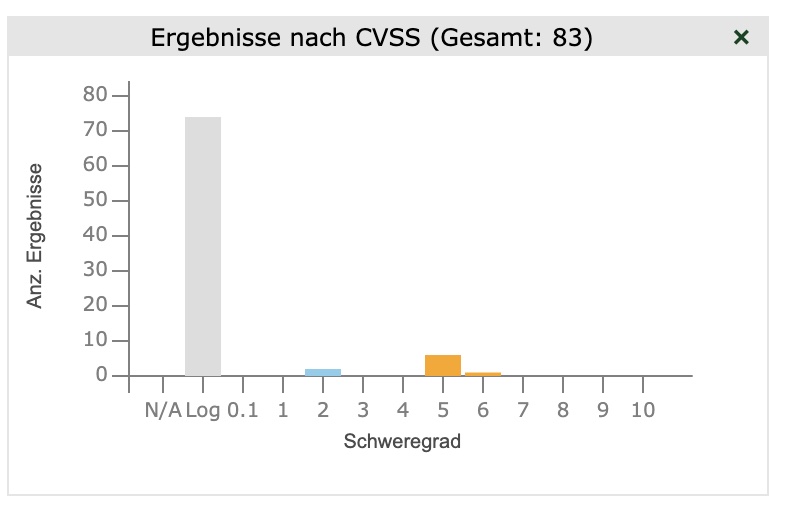

Zahlen und Fakten

Der Schaden eines erfolgreichen Cyber Angriffs ist im Durschschnitt 3,8 Mio €. In Deutschland haben 58 % aller Unternehmen 2023 eine Cyberattacke erlebt.

Die Vorteile einer Breach and Attack Simulation im Blick

- Kontinuierliche 24/7 Bedrohung oder ad hoc Test Szenarien simulierbar

- Große kundenspezifische Auswahl an Gefahren simulierbar

- Schulungseffekt und Tipps zur Härtung Ihrer IT Sicherheitslandschaft

Das sagen Kunden:

"Wir dachten eigentlich das wir nach unserer ISO27001 Zertifizierung sicher sind. Das hat uns echt geholfen verdeckte Risiken zu identifizieren und unsere Cyber Abwehr zu verbessern."

Die Breach and Attack Simulation in 5 Schritten

Schritt 1Reconnaissance

Wir sammeln Informationen durch Open Source Intelligence, Netzwerkscans, Service Enumeration und Informationsquellen aus dem DarknetSchritt 2Zugang und Exploitation

Wir verschaffen uns durch gefundene Schwachstellen, gestohlene Zugangsdaten oder installierte Malware Zugriff auf Ihre Systeme und versuchen dabei nicht aufzufallenSchritt 3Persistenz und Privilege Escalation

Wir versuchen unsere Angriffsfläche zu erweitern und Zugriff auf möglichst viele Systeme in Ihrem Netzwerk zu erlangenSchritt 4Zielumsetzung

Wir simulieren je nach Ziel der Simulationen eine Angriff mit Ransomware, möglichst lang im Netzwerk undentdeckt zu bleiben oder eine versuchte DatenextraktionSchritt 5Lessons Learned

Wir berichten unsere Erkenntnisse und helfen bei der Härtung Ihrer Systeme. Bei kontinuierlichen Szenarien starten wir anschliessend wieder bei Schritt 1

Die Breach and Attack Simulation

Hier beantworten wir die häufigsten an uns gestellten Fragen

Breach und Attack Simulation im Detail

Durch die Simulation von realistischen Cyberangriffen in einer sicheren und kontrollierten Umgebung ermöglicht BAS es Unternehmen, Schwachstellen in ihrer IT-Infrastruktur effektiv zu identifizieren, bevor sie von echten Angreifern ausgenutzt werden können. Diese Technologie automatisiert den Prozess der Sicherheitsbewertung, indem sie kontinuierlich verschiedene Angriffsszenarien durchspielt, um die Wirksamkeit von Sicherheitsvorkehrungen zu testen. Dadurch erhalten Unternehmen wertvolle Einblicke in ihre Sicherheitslage und können gezielte Maßnahmen ergreifen, um ihre Abwehr gegen potenzielle Bedrohungen zu verbessern. BAS ergänzt traditionelle Sicherheitsbewertungen wie Penetrationstests und bietet eine dynamische Bewertung der Resilienz eines Unternehmens gegenüber Cyberbedrohungen.

Beim Datenschutz ergeben sich jedoch bestimmte Herausforderungen und potenzielle Konflikte. BAS-Tools simulieren reale Angriffsszenarien, was bedeutet, dass sie auf sensible Unternehmensdaten zugreifen müssen, um die Simulationen so realistisch wie möglich zu gestalten. Dies wirft Fragen hinsichtlich der Datenspeicherung, -verarbeitung und -übertragung auf. Als Dienstleister stellen wir dabei sicher, dass Artikel 32 der DSGVO zur Sicherheit der Dateverarbeitung beachtet wird, indem wir Daten während der Tests anonymisieren oder pseudonymisieren und sicherzustellen, dass nur autorisiertes Personal Zugriff auf die Ergebnisse der Simulationen hat. Darüber hinaus informieren wir Ihren Datenschutzbeauftragten und Ihren IT Sicherheitsbeauftragten laufend, wie, wo, wann und warum diese Tests durchgeführt werden und welche Daten dabei verarbeitet werden.

Redebedarf?